Silk Road-svindleren James Zhong erkjente seg skyldig i å ha stjålet 50,000 2012 BTC fra Silk Road darknet-markedet i XNUMX.

I følge det amerikanske justisdepartementet opprettet Zhong 140 transaksjoner som fikk Silk Roads uttaksbehandlingssystem til å sette inn 50,000 XNUMX BTC på hans ni kontoer.

Før opp til Zhongs bønn

Zhongs skyldige erkjennelse følger etter et beslag på omtrent 50,676 3.3 BTC (2021 milliarder dollar) av politi i november 200 fra hans hjem i Gainesville, Georgia. Zhong satte inn mellom 2000 og XNUMX BTC på hver av sine Silk Road-kontoer. Deretter foretok han en rekke raske uttak innen sekunder etter innskuddene. Etter det overførte han disse pengene ut av Silk Road og konsoliderte midlene til to store beløp.

når Bitcoin blockchain splitt for å lage Bitcoin Cash hard gaffel i 2017, mottok Zhong 50,000 53,500 BCH. Han konverterte BCH til Bitcoin ved å bruke utenlandske børser. Denne konverteringen tok Bitcoin-beholdningen hans til XNUMX XNUMX BTC, kalt "Crime Proceeds", ifølge DoJ.

Da rettshåndhevelse raidet Zhongs hjem i 2021, fant de lommebok nøkler for 50,591 53,500 av 600,000 25 BTC i en underjordisk safe og et databrett. I tillegg beslagla de over $1,004 XNUMX i kontanter, XNUMX fysiske Bitcoin og flere edle metaller. Senere overleverte Zhong frivillig omtrent XNUMX ekstra Bitcoin.

Zhong kunne møte opptil 20 års fengsel for sin forbrytelse og vil bli dømt 22. februar 2023.

Den merkelige bølgen av Silk Road-tyverier

Silk Road var en online darknet-markedsplass grunnlagt av dømt kriminell Ross Ulbricht. Den solgte ulovlige gjenstander for Bitcoin mellom 2011 og 2013. En jury dømte enstemmig Ulbricht i 2015, og han ble dømt til livstid i fengsel. Siden den gang har myndighetene slått ned på minst to tilfeller av tyveri fra Silkeveien, hvorav Zhongs er den siste.

Da myndighetene arresterte Ulbricht i et San Francisco-bibliotek, fant de kryptonøkler for bare 174,000 105 BTC (omtrent $614,000 millioner) av de XNUMX XNUMX BTC-provisjonene som ble tjent under Silk Roads toårige drift.

Kryptonøkler er lange rekker av bokstaver og tall som autoriserer brukere til å handle på en blokkjede. En kryptobruker bruker en privat nøkkel for å bruke krypto. De bruker en offentlig nøkkel for å sende krypto.

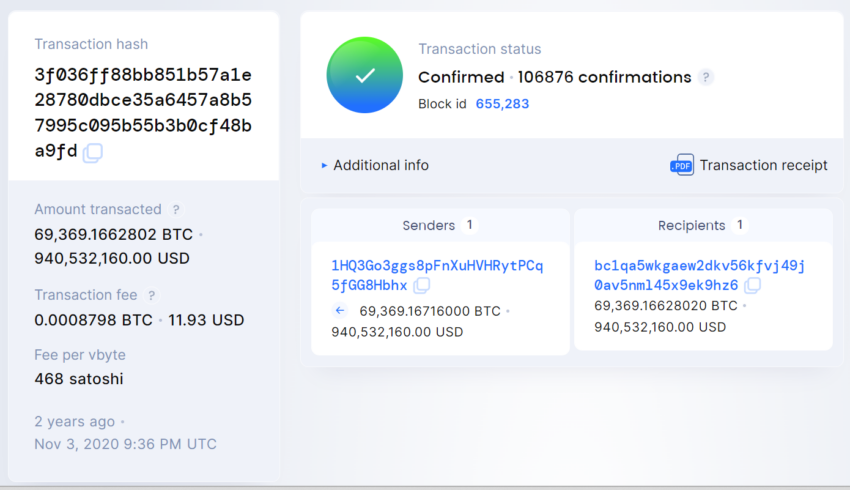

Spol frem til november 2020, kryptoetterforskningsfirmaet Elliptic fikk øye på at noen flyttet 70,000 1 BTC fra en lommebokadresse 3HQ3Go8ggs5pFnXuHVHRytPCq8fGG2013Hbh. Adressen antas å tilhøre Silk Road fordi den hadde mottatt midler fra en adresse som tilhører Silk Road i XNUMX.

Nøklene til 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbh hadde angivelig sirkulert på hackerfora, innebygd i en kryptert fil. Siden Ulbricht satt i fengsel, kunne han ikke ha flyttet midlene. I stedet knekket sannsynligvis en hacker den krypterte filen for å få tilgang til midlene. Analysefirmaet Chainalysis identifiserte at hackeren hadde begynt å flytte midler ut av Silk Road til sine egne lommebøker i 2012. Ingen av Silk Roads logger inkluderte transaksjonene deres, noe som økte mistanken om at de var arbeidet til en hacker.

Det amerikanske finansdepartementets Internal Revenue Service beslagla senere alle midlene, verdt 1 milliard dollar på den tiden.

I 2021, påtalemyndigheten undertegnet en avtale med Ulbricht at pengene som ble beslaglagt fra hackeren ville betale Ulbrichts 183 millioner dollar i oppreisning. Denne gjeldsslettet betyr at alle midler Ulbricht tjener mens han fortsatt er i fengsel, kan han sende til familie og venner. I tillegg, når han blir løslatt, vil han ikke skylde noen penger.

Etterforskerne hever spillet

I Silk Road-undersøkelsen forlot myndighetene utprøvde metoder. I stedet for å begynne med en sannsynlig årsak mot en identifisert mistenkt og bruke en ransakingsordre for å få mer bevis, måtte de først skaffe bevis fra Silk Road-området og spore opp mistenkte.

Siden den gang har etterforskere tatt i bruk toppmoderne sporingsverktøy for kryptovalutaforbrytelser.

Mens kryptovalutatransaksjoner er offentlige, må etterforskere ofte se etter koblinger mellom transaksjonene og annen internettaktivitet for å identifisere mistenkte. For å gjøre dette går de noen ganger undercover på det mørke nettet ved å bruke kontoer som tidligere ble beslaglagt av myndighetene for å maskere identiteten deres. Å knytte kryptotransaksjoner til enkeltpersoner krever likevel en god del teknisk ekspertise.

For å hjelpe med denne kompetansemangelen, lanserte Federal Bureau of Investigation Virtual Asset Exploitation Unit for å gi agenter verktøy og opplæring for å spore pengestrømmer på blokkjeden.

"Selv i cyberspace er justisdepartementet i stand til å bruke en utprøvd og sann etterforskningsteknikk, etter pengene," sa Lisa Monaco, nestleder ved justisdepartementet, i februar 2022.

Ansvarsfraskrivelse

All informasjonen på nettstedet vårt er kun publisert i god tro og kun for generell informasjon. Enhver handling som leseren tar på informasjonen som finnes på nettstedet vårt, er strengt på egen risiko.

Kilde: https://beincrypto.com/us-attorney-announces-guilty-plea-of-silk-road-thief/